Apa itu Encryption? Encryption adalah proses untuk “mengaburkan” informasi untuk membuat informasi tersebut tidak bisa dibaca tanpa pengetahuan khusus. Algoritma penyandian yang paling klasik adalah dengan subtitution, yaitu menukarkann huruf yang satu dengan yang lain. Algoritma yang cukup terkenal adalah “Caesar Cipher” (digunakan oleh Julius Caesar) yaitu dengan mengeser huruf (Shift Cipher). Julius Caesar menggunakan shift of 3 yaitu menggeser huruf 3 yaitu A -> D, B -> E dsb sampai X -> A, Y -> B, Z -> C. Untuk menuliskan OKTA dengna menggunakan algiritma ini menjadi RNWD.

Algoitma yang kurang lebih mirip digunakan oleh masyarakat Yogyakarta dan sekitarnya. Pernah dengar sebuah product khas dari Yogya yang sering disebut DAGADU? (www.dagadu.co.id), itu merupakan nama product yang telah diEncrypt. Pada akhir artikel ini teman-teman akan tahu kenapa lambang DAGADU itu berbentuk MATA.

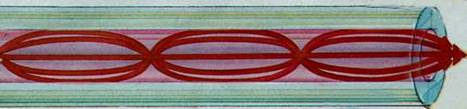

Mereka melakukan penyandian berdasarkan Huruf Jawa. Huruf Jawa yang biasa disebut HANACARAKA merupakan huruf yang digunakan oleh masyarakat Jawa Tengah dan sekitarnya, huruf huruf ini biasa ditulis mendatar 4 Baris yaitu

HA NA CA RA KA

DA THA SA WA LA

PA DHA JA YA NYA

MA GA BA THA NGA

Huruf asli dari tulisan ini berbentuk mirip dengan tulisan thailand ataupun india.

Ada cerita pada masyarakat Jawa mengenai terjadinya huruf tersebut (Akan diceritakan dilain artikel).

Algoritma yang digunakan masih sama yaitu dengan Shift of 10 dengan bahasa yang lebih sederhana yaitu menukarkan baris pertama dengan baris ke tiga dan baris kedua dengan baris ke Empat, begitu sebaliknya.

Contoh :HA -> PA, NA -> DHA , DA -> MA, untuk menuliskan DESO (DESA) mereka menuliskan MEBO (NDESO kata tukul..).

Terjadilah budaya encript dikalangan remaja yogya yang memang sangat kretif. Banyak sumpah serapah yang diEncryp sehingga sepintas terdengar tak bermakna (Yogya terkenal dengan sopan santun-nya yang tinggi), Kayanya gak sepatutnya kalau menuliskan sumpah serapah (walopun di encrypt) disini ![]() . Nah sekarang bisa di coba DAGADU itu jika di Decrypt menjadi apa? Sudah tau kan mengapa logonya seperti itu?

. Nah sekarang bisa di coba DAGADU itu jika di Decrypt menjadi apa? Sudah tau kan mengapa logonya seperti itu?

Jadi bukan cuma Romawi yang mempunyai “Caesar Cipher” tapi di Jawa Tengah khususnya Yogya mempunyai “HANACARAKA Cipher”.

Note: MataMu, dalam masyarakat jogja merupakan ucapan yang lumayan kasar (sumpah serapah), MataMu Kuwi!!! (MataMu itu!)

–